I. Wprowadzenie Scrapowanie danych staje się coraz bardziej powszechne w dzisiejszym świecie cyfrowym ze względu na jego wszechstronne zastosowanie. Dla firmy e-commerce, skrapowanie może być użyteczne do monitorowania cen konkurencji i dostosowywania własnych cen w zależności od rynkowych trendów. W badaniach naukowych, scrapowanie danych może być wykorzystane do zbierania informacji z wielu źródeł, co pozwala na […]

Category Archives: Etyczny Haker

I. Wprowadzenie Szyfrowanie, jako proces zabezpieczania danych poprzez ich przekształcenie w sposób niezrozumiały dla osób nieuprawnionych, ma długą historię sięgającą tysięcy lat wstecz. Od starożytnych metod, takich jak szyfry monoalfabetyczne używane przez starożytnych Greków, po nowoczesne algorytmy kryptograficzne, szyfrowanie odgrywa kluczową rolę w zapewnianiu bezpieczeństwa danych w erze cyfrowej. W tym artykule przyjrzymy się ewolucji […]

Wprowadzenie W dzisiejszym digitalnym świecie, w którym cyberzagrożenia stają się coraz bardziej powszechne, etyczni hakerzy odgrywają kluczową rolę w zapewnieniu bezpieczeństwa w sieci. Ci specjaliści, zwani także “białymi kapeluszami”, posiadają zaawansowane narzędzia, które pozwalają im na penetrację systemów w celu identyfikacji i naprawienia potencjalnych słabości. W tym artykule zajmiemy się szeroko zakrojonym omówieniem różnych narzędzi […]

W dzisiejszym cyfrowym świecie ochrona naszych komputerów przed atakami hakerskimi jest niezmiernie istotna. Hakerzy stosują coraz bardziej zaawansowane metody, aby uzyskać dostęp do naszych cennych danych lub naszych komputerów. W tym artykule omówimy różne programy i narzędzia, które mogą pomóc w zabezpieczeniu Twojego komputera przed tymi zagrożeniami i podpowiemy, jak samodzielnie zadbać o bezpieczeństwo swojego […]

Wprowadzenie Sztuczna inteligencja (AI) jest jednym z najbardziej dynamicznie rozwijających się obszarów w dzisiejszym świecie technologii. Specjaliści od sztucznej inteligencji odgrywają kluczową rolę w kształtowaniu przyszłości technologicznych innowacji. W tym artykule dowiesz się, jak zostać specjalistą od sztucznej inteligencji, krok po kroku. Dlaczego Warto Zostać Specjalistą od Sztucznej Inteligencji? Rozważmy, dlaczego warto poświęcić czas i […]

Wprowadzenie W dzisiejszych czasach, w erze rosnących zagrożeń cybernetycznych, testy penetracyjne stały się nieodłącznym elementem strategii bezpieczeństwa informatycznego. W tej sekcji przyjrzymy się, czym dokładnie są testy penetracyjne, dlaczego są tak istotne, a także rzucimy okiem na ich ewolucję i rosnące znaczenie. Testy penetracyjne, znane również jako pentesty, to proces wykrywania i wykorzystywania podatności w […]

Wprowadzenie W dzisiejszym świecie internetowym, zagrożenia związane z phishingiem są bardziej obecne niż kiedykolwiek wcześniej. Phishing to niebezpieczna forma cyberataków, w której przestępcy podszywają się pod zaufane instytucje, aby wyłudzić poufne informacje. W tym praktycznym przewodniku dowiesz się, jak zabezpieczyć się przed phishingiem i chronić swoje dane online. Czym jest phishing? Definicja phishing Phishing to […]

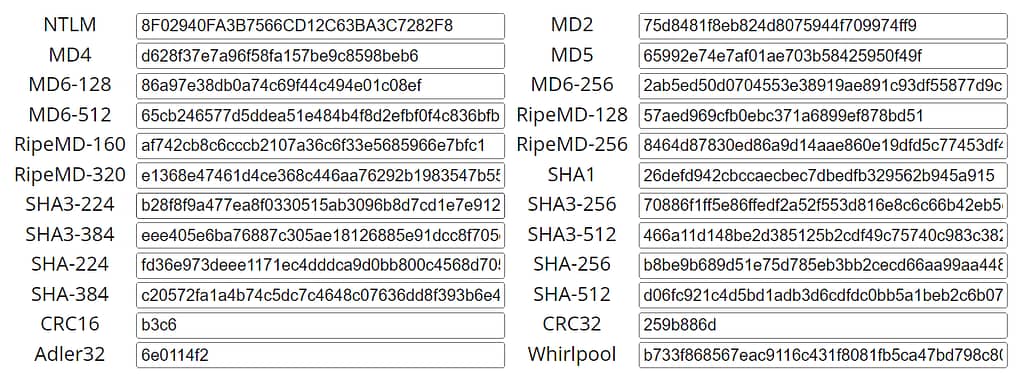

I. Wprowadzenie W dzisiejszym cyfrowym świecie hasze odgrywają niezwykle istotną rolę. Są one kluczowym elementem w kryptografii, bezpieczeństwie informacji oraz technologii blockchain. Warto zrozumieć, czym są hasze i dlaczego są tak ważne. Hasz, w skrócie, to wynik działania specjalnego algorytmu na danej porcji danych. Hasze są jednokierunkowe, co oznacza, że nie można odwrócić procesu haszowania, […]

Wprowadzenie Kali Linux to system operacyjny, który stał się nieodłącznym narzędziem dla profesjonalistów ds. cyberbezpieczeństwa, hakerów etycznych oraz entuzjastów technologii. Jednak jego potencjał często pozostaje niewykorzystany przez wielu użytkowników. W tym obszernym artykule przyjrzymy się ukrytym możliwościom Kali Linux, krok po kroku, omawiając, jak go zainstalować, skonfigurować i wykorzystać w praktyce. Historia i Ewolucja Kali […]